contributo di Diego Perrone – Cybersecurity Program Manager

in questo approfondimento:

- Manca di pianificare e il tuo piano fallirà

- Conosci il tuo nemico

- Il punto debole? Le persone

riguarda in particolare:

- titolari, responsabili e delegatial trattamento dei dati personali

Se esistesse un termometro in grado di misurare la temperatura dei rischi informatici nell’autunno-inverno 2020 in Italia, segnerebbe sicuramente un livello da allarme rosso. Ma riguarda davvero tutti?

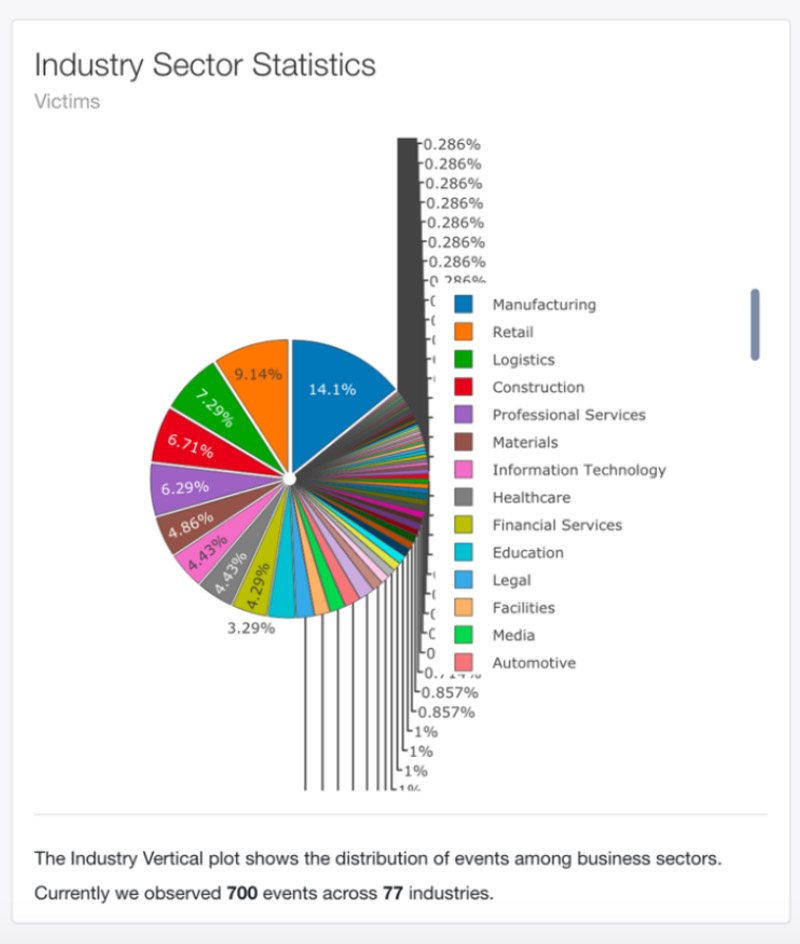

Ultima, ma solo in termini temporali, Campari. Già a partire dall’estate era stata la volta di Luxottica, Geox, Carraro e Agritalia; questi ultimi due casi avevano visto la cassa integrazione per diversi giorni dei dipendenti degli stabilimenti di Campodarsego e Rovigo, 700 persone in totale. E ancora prima, a gennaio, era toccato a Cefla, con almeno 5 giorni di stop per le centinaia di lavoratori dell’azienda di via Selice. Tutte queste, solo per menzionare i casi più eclatanti di una lista ben più lunga.

Qualche vittima si è affrettata a rimuovere quante più tracce possibile da media e motori di ricerca; altre, anche per ottemperare agli obblighi informativi degli investitori, non può fare a meno di conservare la notizia più a lungo. Ma una cosa che accomuna tutte le vittime, grandi o piccole, è la voce che a fine anno comparirà in un bilancio già provato dal coronavirus, quale conseguenza di questi attacchi criminali.

La verità è una sola: pagare costa, non pagare costa ancora di più. Lo sanno bene oltre oceano alcuni casi eccellenti, come la città di Baltimora, che nel 2019 ha subito un attacco ransomware con una richiesta di poco inferiore a 60 mila euro. Non hanno pagato per non alimentare una richiesta criminale; di fatto però, il conto totale (tra interventi di ripristino e mancati introiti comunali) è stato certificato in 10 milioni di dollari.

Tra gli interventi che sono stati necessari per ripristinare un sistema che non permetteva più, ad esempio, di gestire le compravendite immobiliari, le multe e le altre imposte, l’ufficio tecnico ha segnalato:

- Assessment tra tutte le entità ed uffici del comune rispetto all’impatto dell’attacco

- Analisi e ripristino di circa 2000 dispostivi mobili e desktop

- Reautenticazione completa di tutti i dipendenti con accesso elettronico (collegata all’identità e nuova gestione privacy)

- Verifica sull’intera superficie attaccabile per aggiornamenti e patch non eseguiti

I casi citati però possono insegnare moltissimo alla piccola e media impresa, quella che per via della propria dimensione ridotta tende ad autocertificarsi come “al sicuro”, o poco appetibile.

MANCA DI PIANIFICARE E IL TUO PIANO FALLIRÀ

A Campari, gli hacker hanno dato alcuni giorni di tempo per pagare, poi la minaccia è stata del “doppia estorsione”; in caso di mancato pagamento, non solo i dati resteranno criptati (e dunque senza backup non c’è santo a cui appellarsi), ma quelli esfiltrati silenziosamente prima di lanciare l’attacco verranno pubblicati. Qualsiasi piano industriale, qualsiasi documento confidenziale, qualsiasi pratica scorretta, qualsiasi cosa hai provato nascondere, qualsiasi commento dispregiativo verso un competitor, un politico, un dipendente ecc. sarà online. Chi è senza peccato, scagli la prima pietra.

Ecco perché gli esperti raccomandano un piano prima che un attacco si verifichi (perché si verificherà, lo dicono le statistiche). Chi non ha un piano lascia la porta aperta al panico. Già, perché un attacco non arriva mai di lunedì mattina, in piena attenzione di tutti, ma nel weekend o a ridosso delle feste, quando la risposta è concitata e lenta.

A monte, piani ben organizzati gestiscono anche le strategie di risposta del rischio, compreso il trasferimento su polizze assicurative.

A valle, cioè ad attacco in corso, governano:

- Chi è responsabile di cosa in quel momento

- Cosa e a chi comunicare (forze dell’ordine, media, investitori, enti di controllo, ecc.)

- Elementi critici e priorità di ripristino: servizi, dati, hard disk, ecc.

- Gestione del personale (formazione, cassa integrazione, ferie, ecc.)

Tutto questo lo si pensa prima, o come i numerosi casi passati hanno dimostrato, si commetteranno errori che facilmente aggraveranno la situazione.

CONOSCI IL TUO NEMICO

Non pensare di conoscerlo: conoscilo per davvero, comprendine le motivazioni perché queste ti porteranno verso il fine ultimo per cui ha speso, con tutta probabilità, alcuni mesi a studiarti e capire come entrare senza permesso e cosa fare una volta dentro.

Il giovanissimo hacker che dalla sua cameretta sta scansionando anche in questo momento la tua azienda in cerca di porte aperte, probabilmente sarà rimbalzato da un buon firewall e da alcune regole di base, o si accontenterà del successo di essere dentro senza fare danni sostanziali.

Se la tua azienda invece ha vertenze sindacali di ampia portata, se ci sono state rivendiche sui diritti dei lavoratori, se opera in settori inquinanti o in settori che generano dibattiti il nemico è diverso ed è l’hacktivist; lui (o molto spesso, loro) non sono d’accordo con te su alcuni valori, contestano il tuo comportamento e la tua conduzione del business, quindi non cercano soldi, ma di rallentare le tue attività a scopo di avviso oppure di fermarle del tutto nei casi più gravi.

Magari la tua attività ha a che fare con infrastrutture critiche (trasporti, energia, comunicazioni, ecc.), per cui l’interruzione del servizio genererebbe il caos.

Questo è il caso di Baltimora, e l’esigua richiesta economica fa capire che non sono i soldi a muovere sempre tutto.

In gergo, si chiamano Advanced Persistent Threat, e sono spesso riconducibili a nazioni ostili (per ragioni culturali, economiche o altro).

Sebbene non tutti gli attacchi di questo tipo sono lanciati direttamente da gruppi appartenenti all’apparato statale avversario, quasi sempre sono sponsorizzati o supportati anche solo con un tacito consenso che si tramuta nell’immunità da ogni conseguenza.

vedi:

Iran, Russia, Cina o Corea del Nord

E poi ci sono i criminali veri e propri, quelli che seguono i soldi. Pochi o tanti che siano, non importa: ci sono richieste di riscatto rivolte a piccole aziende per soli mille o 2mila euro, e c’è Campari con 14 milioni. Ci sono aziende dove a tutti gli effetti, un riscatto di 20, 50 o 100mila euro è un danno tanto quanto una richiesta da 10milioni. Anzi, in virtù della quantità di attacchi che avvengono ogni giorno, i piccoli rischiano anche di essere i più facili anche perché non sempre lo sforzo per perseguirli può realisticamente essere lo stesso per tutti.

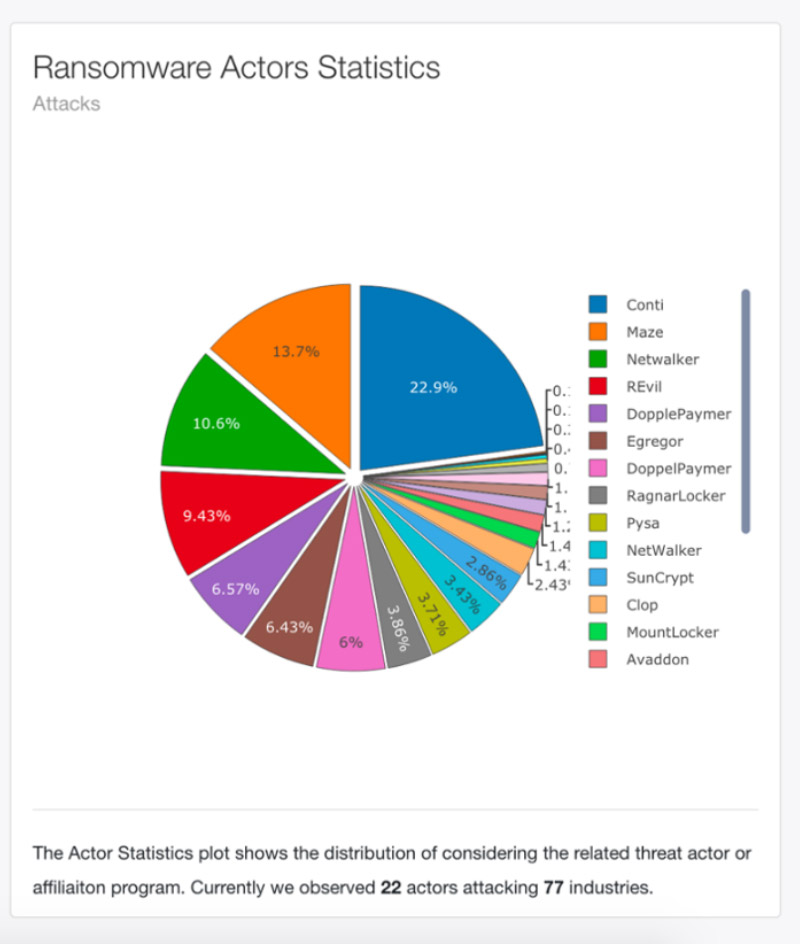

Sbagliato anche pensare che si tratti di lupi solitari e basta: ci sono gruppi organizzati con tanto di ufficio stampa e “servizio clienti”, come Maze che funzionano come vere e proprie aziende, con tanto di fusioni, incorporazioni e liquidazioni.

E se non i soldi, a mezzo ransomware, il fine sono i dati: sensibili, rivendibili nel dark web. Chi li compra? Intermediari, attivisti, altre aziende. Chiunque abbia la possibilità di farci soldi sopra. Questo genere di attacco è molto subdolo perché tende, a differenza della richiesta in denaro, a non volersi manifestare: resta invece nascosto il più a lungo possibile per assicurarsi una fonte costante di informazioni, quindi reddito. Almeno finché un aggiornamento non rileva anomalie e dunque si ritira il più in fretta possibile o la comunicazione interrotta. Qui la perdita economica comincia con le comunicazioni obbligatorie di un data breach.

Di fatto, quest’ultima tipologia si avvicina molto ad una relativamente nuovo nel nostro paese, il caso di competizione commerciale, ma è assolutamente realistico ed in crescita. Anche in questo scenario, non sono i soldi la leva principale, ma i segreti, le informazioni, i dati e la conoscenza.

IL PUNTO DEBOLE? LE PERSONE

Lo sanno bene e lo ripetono all’infinito gli esperti: il punto debole sei tu, sono i tuoi dipendenti. Sono le persone l’anello più fragile dell’intera filiera, nell’eterno e complesso bilanciamento fra procedure (di sicurezza) e protezione. Perché la sicurezza impone dei processi che non ci vengono naturali, nemmeno nel mondo del lavoro: così le password restano deboli e ridondanti, così di aggiornare il software ce se ne dimentica e la gestione degli accessi rimane un’idea più che una policy.

Anzi, gli attacchi di social engeneering più recenti sembrano proprio flirtare con leggi e regole ben note, come il GDPR: numerosi esperti evidenziano email ben fatte che arrivano nelle caselle degli utenti con l’aspetto di una newsletter. Poiché riportano ben in evidenza la possibilità di cancellarsi, in ossequio al GDPR, è lì che l’utente si dirige dopo la terza email indesiderata; ed è proprio quel link, Unsubscribe, l’inizio di tutto. La vulnerabilità che sfrutta un processo del genere è ancora una volta un comportamento naturale, standardizzato.

Prima quindi le aziende capiranno che la formazione nel campo della sicurezza informatica è vitale per il loro business, meno rischi correranno. I dipendenti che pensano ancora “non ho niente da nascondere, quella è roba da smanettoni” vanno educati il prima possibile. La formazione finanziata è un valido strumento, troppo spesso sottovalutato e sconosciuto.

Il rischio d’immagine, il ripristino, i costi di società di consulenza per la nuova messa in sicurezza, le conseguenze da un punto di vista privacy e, come abbiamo visto, le richieste economiche stesse, possono essere devastanti.

Senza contare che il contrario, ovvero la messa in sicurezza, diventa invece un asset commerciale, un’opportunità per comunicare valori e purpose, o l’attuazione di elementi contenuti nella Corporate Social Responsibility. Non solo: attrae giovani talenti e trattiene i senior, riducendo i costi della gestione del personale.

La cybersecurity ci riporta tutti a quando eravamo bambini. Che andare senza mani sulla nostra piccola bicicletta fosse molto rischioso, lo imparavamo in tre modi: ubbidendo ad un nonno od un genitore che ci avvertiva, ascoltando il pianto di un compagno di giochi che prima di noi era finito per terra o quando con le ginocchia sbucciate (se non rotte) ci siamo stati noi. Si partiva da un piccolo fastidio con la prima modalità fino al dolore vero e proprio dell’ultima.

La pandemia ha ora ampliato la superficie d’attacco (smart working, lavoro remoto, telelavoro), e vaccini a parte, nulla fa presagire che il mondo del lavoro tornerà presto quello di prima. Questo pone ogni imprenditore davanti ad una scelta: tentare la fortuna e assumersi tutte le conseguenze o diventare padrone del destino della sua azienda. Se è certo che non esiste una soluzione che una volta attivata possa essere dimenticata e lavorare del tutto per noi senza alcun intervento, è altrettanto certo che prevenire è meglio che curare. Di molto.